Antes de mais nada, você precisa saber que os ataques DDoS se tornaram uma ameaça recorrente na vida de milhares de empresas e usuários ao redor do mundo. Com isso, novas tecnologias surgem todos os dias para ajudar a combater este tipo de ameaça na internet, como é o caso do BGP Flowspec.

Conheça o problema

Neste exato momento, centenas, ou até mesmo milhares, de infraestruturas estão sofrendo ataques DDoS. Nos últimos dias, os incidentes desse crime cibernético aumentaram exponencialmente, e a previsão é que continue crescendo cada vez mais. Pensando nisso, é importante que você esteja sempre um passo à frente dos criminosos cibernéticos, para manter o bom funcionamento dos seus negócios e evitar futuras dores de cabeça.

Portanto, se você chegou até aqui, imaginamos que você saiba o que é um ataque DDoS. Porém, se não é o caso, clique aqui e leia nosso artigo completo sobre o assunto.

Mesmo após 22 anos do primeiro ataque DDoS em larga escala contra a Universidade de Minnesota, feito por um cracker que utilizava uma ferramenta chamada de “Trinoo”, muitas empresas ainda não enxergam o tamanho do problema que esse tipo de ataque pode causar. Ainda mais esse tipo de crime, que a cada dia que se passa se torna mais perigoso, complexo e presente no cotidiano de todo negócio na internet.

Ocorre que, de lá para cá, o problema ganhou uma proporção inesperada e os ataques seguem batendo recordes de volumetria ano após ano. Imediatamente, com esse crescimento, tornou-se quase que um privilégio para as empresas, investirem milhões de dólares em Appliances On-Premise. Ainda mais se tratando de ataques na escala de centenas de Gigabits por segundo. Nesse sentido, existe um custo recorrente com conectividade para suportar esse grande volume de dados por segundo, principalmente com os métodos de amplificação e botnets IoT. Portanto, é aqui que o BGP Flowspec nasce para nos colocar um passo à frente dos nossos inimigos.

O que é o S/RTBH Blackhole?

Em primeiro lugar, no método tradicional, muita gente conhece o famoso RTBH (remotely triggered blackhole), em que uma rota BGP é injetada, anunciando o endereço de IP alvo do ataque DDoS com uma comunidade (Community) BGP especial. Além disso, ele também pode ser especificado como IP de origem (S/RTBH ou RTBH), para um IP de destino.

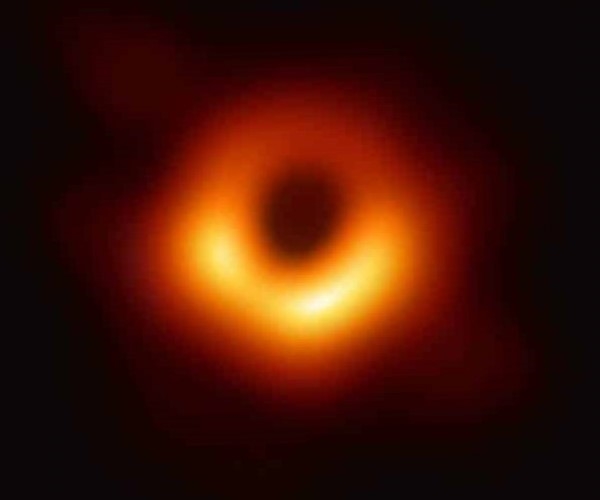

Esta comunidade (Community BGP) tão especial e essencial na vida de todo ASN (Autonomous System Number), acabou se tornando obsoleta na maioria dos casos. Afinal, ela simplesmente envia o tráfego que seria para o IP de destino para Null0 / Discard (Descarte). Portanto, todo tráfego maligno e benigno é enviado para um “buraco negro” ou, se preferir, “blackhole”.

O efeito prático é: descarte todo o tráfego com destino ao endereço IP alvo. Contudo, na maioria dos casos, essa não é uma prática interessante, pois dependendo dos serviços utilizados no host/IP alvo, o atacante pode simplesmente ter êxito, uma vez que todos os serviços deverão ficar indisponíveis.

Dessa maneira, o blackhole pode ser eficiente para evitar que uma rede fique completamente afetada, seja ela um ISP, um Datacenter, ou até mesmo uma empresa do ramo financeiro, ou seja, qualquer ASN. Mas e o BGP Flowspec?

O que é o BGP Flowspec?

A princípio, para aqueles que não são familiarizados, o BGP Flowspec, em poucas palavras, como especificado na RFC 5575, é uma “extensão”, ou “add-on”, do BGP já conhecido pelo mercado. Porém, agora ele é capaz de realizar instruções de ACL, como por exemplo: adicionar regras, adicionar atributos, redirecionar, aplicar rate-limit, etc. Além disso, o BGP Flowspec também é capaz de fazer um discard (descarte) seguindo padrões específicos, ou genéricos, como o RTBH, através do protocolo BGP nativo.

Assim, o FlowSpec permite criar regras eficientes e rápidas no forwarding path de todo roteador compatível. Além disso, ele possibilita que um ataque DDoS seja mitigado em altíssima velocidade, e sem gastar muitos recursos, sendo muito semelhante a uma ACL.

O novo NLRI permite que você crie regras utilizando até 12 parâmetros Layer3 e Layer4. Portanto, pode ser criado desde uma regra simples, bloqueando IP de origem e destino, até mesmo, uma combinação de vários parâmetros.

Abaixo, iremos listar quais parâmetros são possíveis de serem utilizados:

| Tipo | Componente NLRI |

| 1 | Prefixo de Destino |

| 2 | Prefixo de Origem |

| 3 | Protocolo IP |

| 4 | Porta |

| 5 | Porta de Destino |

| 6 | Porta de Origem |

| 7 | Tipo ICMP |

| 8 | Código ICMP |

| 9 | TCP Flags |

| 10 | Packet Length (tamanho do pacote) |

| 11 | DSCP |

| 12 | Match de Fragmentos |

BGP Flowspec & DDoS

O uso do BGP Flowspec tem se mostrado uma solução efetiva na luta contra os ataques DDoS. Ao permitir que os provedores de serviços de internet possam detectar e mitigar rapidamente o tráfego malicioso, o BGP Flowspec é capaz de proteger as redes e garantir a disponibilidade dos serviços críticos.

Assim, o BGP Flowspec oferece uma abordagem mais proativa e eficiente em relação a outras técnicas tradicionais de mitigação de ataques DDoS, como o bloqueio de IP ou o redirecionamento do tráfego para um provedor de serviços de mitigação externo.

Além disso, a capacidade de personalizar as regras do BGP Flowspec para atender às necessidades específicas de cada rede é um grande benefício, permitindo que as organizações ajustem as políticas de segurança conforme necessário e se adaptem às mudanças na ameaça de segurança.

Em resumo, o uso do BGP Flowspec é uma importante ferramenta para a proteção das redes contra os ataques DDoS, oferecendo rapidez, eficiência e flexibilidade na detecção e mitigação dos ataques. Logo, as organizações que desejam proteger seus serviços críticos contra as ameaças cada vez mais sofisticadas devem considerar a implementação do BGP Flowspec em sua infraestrutura de rede.

A Huge Networks conta com um sistema de detecção e mitigação robusto contra os ataque DDoS, utilizando os recursos de RTBH e BGP Flowspec para garantir a melhor performance para o seu negócio.

Este conteúdo foi produzido pela Huge Networks. Nossa empresa protege sua rede corporativa, acelera aplicações na nuvem, mitiga ataques DDoS e mantém ameaças cibernéticas afastadas. Assine nossa newsletter e fique por dentro das últimas novidades em segurança e infraestrutura digital!